31 Aralık 2011 Cumartesi

28 Aralık 2011 Çarşamba

27 Aralık 2011 Salı

:: Tianya.cn'nin 40 milyon kullanıcı bilgisi internete sızdı!

Üç gün önce Çinli CSDN'e ait 6 milyon hesap bilgisi sızmıştı. Bugün Çin'in popüler sitelerinden tianya.cn'nin 40 milyon kullanıcı bilgisi internet sızdı. Tianya; blog, online forum ve grup hizmetleri veren bir firma.

Tianya kullanıcılarını şifrelerini değiştirmeleri için uyarıyor...

7k7k.com (20 milyon), duowan.com (8 milyon), SNS (5 milyon) hesaplarının sızması ile Çin kullanıcı verisi sızdırmada rekora gidiyor...

Bunu nüfusa oranlamak belki doğru olabilir.

1.3 Milyar İnsan'ın 389 Milyon'u İnternet kullanıcısı. Hesapların hepsi Çin vatandaşlarına ait olduğu düşünüldüğünde son bir ay içerisinde Çin İnternet kullanıcılarının %25'inin hesap bilgileri açık edilmiş olabilir. Aynı kullanıcıların hesapları çalınsa dahi bu oran %10 civarında...

Şifrelerin genel olarak aynı şifre kullanımlarından oluşacağı düşünülürse riskin boyutu anlaşılabilir...

24 Aralık 2011 Cumartesi

:: "China Software Developer Network (CSDN)"un 6 Milyon Kullanıcı bilgisi sızdırıldı.

Çin Merkezli , Bailian Midami Digital Technology Co., Ltd. tarafından yönetilen CSDN'in 6 milyon kullanıcı bilgisini içeren veritabanı Dump'ı internete sızdı.

Detaylı bilgi;

Veritabanlarında "clear text" password kullanmamak developer tarafında dikkat edilmesi gereken en önemli kural!

Sitede hesabı olan kullanıcıların ivedi olarak şifrelerini değiştirmeleri önerilir.

:: Android Backdoor...

Thomas Cannon tarafından bulunan açıklık. Aslında açıklığın temelleri bir sene önceki Defcon toplantısında (18) sunulmuş.

Bir zero-day ve aynı zamanda root exploit, 1.5 ~ 4.0 sürümlerinde (aktif tüm sürümlerde...) çalışıyor...

Açıklık, bir uygulama yükleme ile sisteme root seviyesinde bağlanılmasını sağlıyor. Yazılım bu seviyede sistemi kavradığından ilk yüklemede hiç bir ayrıcalık talep etmiyor!

Dolayısıyla istenilen ayrıcalıkların hiç bir önemi kalmıyor... (Zaten elde ediyor...) Sorun bu noktada başlıyor.

Reverse-Shell olarak işleyen yapı her türlü veriye ulaşmaya neden olabilir.

Android Market üzerindeki yazılımlar detaylı incelenmediğinden yüklenen bir yazılım arka kapı açabilir;

Saldırgan var olan uygulama güncelleştirmelerinden (veya ilk kurulumdan) faydalanarak ve dikkat çekmemesi için, hedef bazlı (belli bir telefon numarası, google hesabı...) kodlama yapabilir...

Dolayısıyla istenilen ayrıcalıkların hiç bir önemi kalmıyor... (Zaten elde ediyor...) Sorun bu noktada başlıyor.

Reverse-Shell olarak işleyen yapı her türlü veriye ulaşmaya neden olabilir.

Android Market üzerindeki yazılımlar detaylı incelenmediğinden yüklenen bir yazılım arka kapı açabilir;

Saldırgan var olan uygulama güncelleştirmelerinden (veya ilk kurulumdan) faydalanarak ve dikkat çekmemesi için, hedef bazlı (belli bir telefon numarası, google hesabı...) kodlama yapabilir...

23 Aralık 2011 Cuma

:: Kaspersky Internet Security Memory Corruption Açıklığı...

Kaspersky Internet Security 2011/2012 ve Kaspersky 2011/2012 sürümlerinde bulunan bir Bellek / Pointer açıklığı, güvenlik yazılımlarının döngüye sokulmasına neden oluyor.

Güvenlik programları özel hazırlanmış bir dosya ile çakışması sağlanıyor...

Güvenlik programına bağlı olan tüm servislerde zincirleme çakışmalara neden olduğundan sistemin genelinde bir Hizmet Durdurma Saldırısına dönüştürülebilir...

Vulnerability-Lab takımı tarafından bulunan açıklığı kapatmak için henüz bir güncelleme yok.

Detaylı bilgiye Packet Storm'dan;

http://dl.packetstormsecurity.net/1112-exploits/VL-129.txt

Detaylı bilgiye Packet Storm'dan;

http://dl.packetstormsecurity.net/1112-exploits/VL-129.txt

erişebilirsiniz...

Açıklığı bulan; Vulnerability-Lab...

:: Google Form ortamından Injection...

Açıklık; Form ortamının, Hesap tablosu ile ilişkili olması ve hesap tablosuna gelen bazı girdilerin kontrol edilmemesi,

Yapılan işlem geriye doğru silme kodunu kontrol edip;

Geriye doğru sileceği kodu (8) bulduktan sonra,

Tek yapılması gereken; = sonrası matematiksel işlem sonrası hedef hücreyi yazmak

%08=1+2+C3

Ve enjeksiyonun gerçekleştiğini görmek...

Tabi ki bu açıklık veri silmenin yanında başka saldırı vektörleri oluşturulabileceğini de gösteriyor.

Açık Google tarafından kapatılmış durumda.

22 Aralık 2011 Perşembe

:: TUNÇ FINDIK

8000 metrenin üzerindeki 7 zirveye tırmanarak Türkiye’de bir ilki gerçekleştiren Tunç Fındık aynı zamanda Everest’e iki kere çıkan ilk Türk unvanını elinde bulunduruyor. Tunç Fındık, Türkiye ve dünya çapında toplamda 700 zirve tırmanışı gerçekleştirmiş ve 300 yeni rotaya imza atmıştır.

19 Aralık 2011 Pazartesi

:: CERT Güvenlik Açıklıkları...

Yüksek Seviyeli Güvenlik Açıklar;

---

* Adobe Acrobat 9.x (Windows, MacOS, UNIX). Güncelleme yapılması önerilir. Açıklık saldırgana sisteme erişim imkanı sağlıyor. (16 Aralık 2011)

* Cacti, 0.8.7h sürümü öncesi SQL injection zayıflığı mevcut. Sisteme login olmasını sağlıyor. (14 Aralık 2011)

* Joomla, com_vikrealestate 1.02 eklendisi SQL injection zayıflığı mevcut. (14 Aralık 2011)

* Joomlaextensions, com_hmcommunity HM Community eklentisi SQL Injection açıklığı mevcut. ( 13 Aralık 2011)

* Parallels, parallels_plesk_panel, Plesk yönetici panelinde, 10.2.0_build1011110331.18 sürümü saldırgana sisteme erilim izni veren iki (2) açıklık mevcut (16 Aralık 2011)

* Parallels, parallels_plesk_panel, 10.2.0 build 20110407.20 sürümünde SQL Injection metotu sisteme erişim yapılabilecek dört(4) adet açıklık mevcut (16 Aralık 2011)

* Parallels, parallels_plesk_panel, 10.3.1_build1013110726.09 sürümünde kimlik doğrulama mekanizması bypass edilebiliyor. (16 Aralık 2011)

* Parallels Plesk Small Business Panel 10.2.0 beş (5) adet sistem erişimi veren açıklık mevcut. (16 Aralık 2011)

* Parallels, parallels_plesk_panel, 10.4.4_build20111103.18 beş (5) adet, sisteme erişim yapılabilecek çeşitli tipte açıklık mevcut (16 Aralık 2011)

* Serv-u FTP Server 11.1.0.5 sürümü öncesinden kimlik doğrulama mekanizması bypass edilebiliyor. (13 Aralık 2011)

17 Aralık 2011 Cumartesi

:: Japon, Square Enix oyun firmasının 1.8 Milyon hesabı çalındı...

Square Enix sunucularına yapılan yetkisiz erişim ile 1.8 Milyon kullanıcı bilgisi çalındı.

Servislerini kapatan firmanın alt kuruluşlarıda saldırıdan etkilendi. Çalınan veriler içerisinde İsimler, Adresler ve Telefon Numaralarının bulunduğu ancak Kredi Kartı bilgilerinin tutulmadığı belirtildi.

Firma Final Fantasy oynu ile tanınıyor.

Kaynak: Hacker News

:: İranlı Mühendisler, ABD'nin Dron'larını GPS Spoofing ile ele geçirmiş...

İran mühendisleri, Amerikan Hava Kuvvetleri bünyesinde kullandığı Dron'lardaki (Predator, Reaper, RQ-170,... gibi UAV'lar...) bir açıklıktan faydalanarak dronları yönlendirebilecekleri bir metotu uygulayarak RQ-170'i ele geçirdiler.

Açıklık, Küresel Konumlandırma Sistemindeki (GPS) açıklıktan faydalanmaya dayalı. GPS Spoofing yöntemi ile gerçekleştirilen saldırıda, Askeri olarak kullanılan Şifreli GPS verilerinin kırılması ile gerçekleştirildiği düşünülüyor. (Bir Jammer yardımı ile sinyal blokajı uygulanarak halka açık GPS sinyalini kullanmayı zorlayarak da gerçekleştirilmiş olabilir...) .

GPS Spoofing ile yanlış konum ve zaman bilgileri ile bağıl bir hesap yapılarak Dron'un istenilen konuma yönlendirilmesi sağlanabilir.

Dron'lar ile ilgili konsol/yazılım bilgisine ise Nevada daki merkesin bir virüs ile enfekte edilmesi ile başarılmış olabilir...

İran elkindeki Dronları inceledikçe yeni açıklıkları bulması muhtemel.

Kaynak: Hacker News

.

Etiketler :

CYBER WARFARE,

Electronic Warfare Experiment,

GPS Jam,

GPS SPOOFING,

IRAN,

IT SECURITY,

USA

:: Windows Mobil 7.5, "Hizmet Durdurma Saldırısı" açığı...

Özel olarak hazırlanmış SMS, Windows Mobil 7.5 telefona ulaştırıldığında, telefon kilitlenebiliyor veya yeniden başlatılabiliyor. İlgili açıklıktan kaynaklı saldırı, Facebook, Windows Live Messenger üzerinden de tetiklenebilir.

Kaynak: Hacker News

11 Aralık 2011 Pazar

:: HTC Carrier IQ Agent, çok fazla bilgi gönderiyor...

Android Sistemlerdeki Carrier IQ adı verilen uygulama telefon üzerindeki tüm süreçleri loglayarak üreticisine gönderiyor...

Buna basılan tuşlar, internet gezgini, aramalar, vb...

Veri alma işlemi kaza ile gerçekleştiriliyor olsa dahi, kötü niyetli kişilerin eline geçtiğinde çok önemli sonuçları olabilir.

:: Milyonlarca Yazıcı Hacklenebilir...

Columbia Üniversitesi araştırmacıları , İşyerlerinde ve evlerde kullanılanılan milyonlarca yazıcının Hack'lenerek, virüs yaymaya programlanabileceği, spesifik görevler verilebileceği ve eski tip yazıcılarda yangın çıkartılabileceğini bildirdiler.

Açık temel olarak yazıcının, firmware'i üzerinde değişiklik yapmaya dayanmakta. Değişiklik için yazıcıya erişimin olması gerekmekte. Yazıcıya erişim sonrası yazıcın toner ısıtma ünitesinin sonsuz döngüye sokularak yangın çıkartılabilir. Yeni yacıcıların çoğunda, toner sıcaklığını konrol eden termostat ünitesi, firmware'den bağımsız olduğu için yangın ihtimali düşürülse de, yazıcıların firmware'i üzerinden spesikik işlemler için kullanılabileceği ortaya çıktı. Örneğin çıktıların başka bir IP'ye iletilmesi gibi (POC...).

Bu konuda HP Yazıcı bölümünden Keith Moore "Bu çok ciddi bir durum" diyerek tehdit seviyesini tanımlamış...

Kaynak: HackerNews, MSNBC

Açığı geçici olarak iç ağa (LAN) olan erişimleri kontrol etmekte, firmware güncelleştirmelerinin önünde geçilip geçilmeyeceğini öğrenmek için üreticinin web sitesini ziyaret ederek önlemleri denetlemeleri ve yazıcıdan kritik çıktılar alınıyorsa ek güvenlik önlemleri alınmalıdır.

29 Kasım 2011 Salı

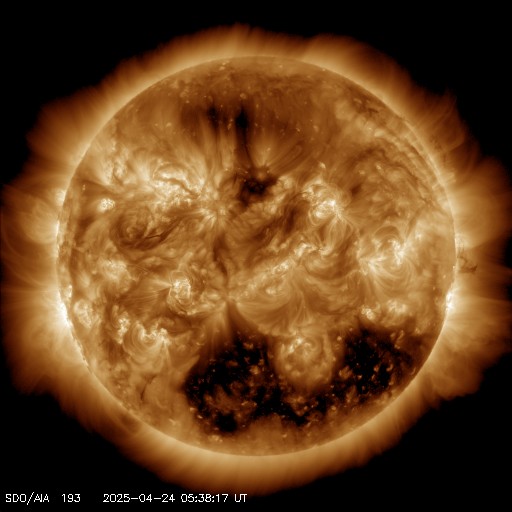

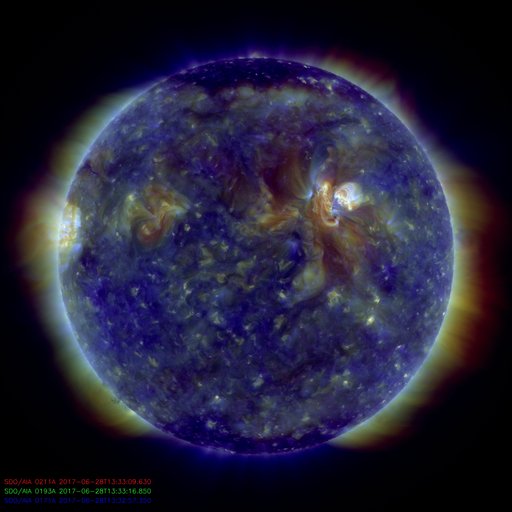

:: Sinüs Güneş Lekeleri...

Güneş'in kuzey yarımküresindeki üç adet Güneş Lekesinin manyetik alanlarının etkileşmesi sonucunda ortaya çıkan ilginç flament yapısı...

Kaynak: Spaceweather

26 Kasım 2011 Cumartesi

19 Kasım 2011 Cumartesi

12 Kasım 2011 Cumartesi

:: Özgür Yazılım A.Ş. den Tekir...

Tekir, Özgür Yazılım A.Ş. nin geliştirdiği, Linux Pardus üzerinde çalışan ön Muhasebe yazılımı...

Yazılımın 2.0.3a deneme sürümü http://demo.tekir.com.tr adresinde yayında.

10 Kasım 2011 Perşembe

:: Kasım 2011 - Şubat 2012 ayları arasındaki Asteroid listesi...

| Yaklaşımdaki Nesneler | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

Kaynak: NEO/JPL/NASA

7 Kasım 2011 Pazartesi

:: Yakın Asteroid geçişi...

2005 YU55, 400 metre çapında ve 8 Kasım 2011 tarihinde, Dünyaya 0,8 Ay mesafesinden (307,5208 km) geçecek...

JPL Yaklaşım bilgileri;

JPL/HORIZONS (2005 YU55) 2011-Nov-06 14:14:55

Rec #:482413 (+COV)

Soln.date: 2011-Nov-04_10:47:14 #

obs: 775 (2005-2011)

FK5/J2000.0 helio. ecliptic osc. elements (AU, DAYS, DEG, period=Julian yrs):

EPOCH= 2455879.5 ! 2011-Nov-14.00 (CT) Residual RMS= .36757

EC= .430568950336687

QR= .6590703622443905

TP= 2455814.857869138

OM= 35.92481512413854

W= 273.5857711867503

IN= .3409584181498736

A= 1.157419081088182

MA= 51.16627271040743

ADIST= 1.655767799931973

PER= 1.24521

N= .791531344

ANGMOM= .016703279

DAN= .91812

DDN= .96894

L= 309.5106496

B= -.3402909

TP= 2011-Sep-10.3578691

Physical parameters (KM, SEC, rotational period in hours):

GM= n.a.

RAD= .200 ROTPER= 18.

H= 21.929

G= .150 B-V= n.a.

ALBEDO= n.a. STYP= C type

ASTEROID comments:

1: soln ref.= JPL#72, PHA OCC=2 radar( 5 delay, 5 Dop.)

2: source=ORB

Kaynak: NASA/JPL/NEO

6 Kasım 2011 Pazar

5 Kasım 2011 Cumartesi

:: Bulutta Ubuntu...

Ubuntu'nun 11.10 Sürümünü bilgisayarınıza kurmadan Bulutta deneyin; http://www.ubuntu.com/tour/ veya indirmek için tıklayın...

3 Kasım 2011 Perşembe

25 Ekim 2011 Salı

:: :: Yeni "SSL-Renegotiation" kaynaklı, SSL Tüketme Saldırısı (SSL-DoS)...

THC-SSL-DoS aracılığı ile bir sunucunun SSL çözümlemesinde harcadığı kaynaklar sömürülebiliyor.

Bu saldırı temel olark; SSL-Renegotiation mimarisindeki hatadan kaynaklanıyor. Hata tek bir TCP bağlantısı ile binlerce bağlantının (Üçlü el Sıkışma kuralı...) tetiklenmesi ile gerçekleştiriliyor.

----

g_opt.stat.total_renegotiations++;

p->count_renegotiations++;

if (p->count_renegotiations % 50 == 0)

{

p->state = STATE_SSL_DUMMYWRITE;

} else {

p->state = STATE_SSL_HANDSHAKING;

}

return 0;

----p->count_renegotiations++;

if (p->count_renegotiations % 50 == 0)

{

p->state = STATE_SSL_DUMMYWRITE;

} else {

p->state = STATE_SSL_HANDSHAKING;

}

return 0;

DDoS Flood ve SSL-Tüketme saldırısı karşılaştırıldığında;

Flood'da gerçekleştiren bağlantının bir tane olmaması en büyük ayrımdır. Saldırıdan amaç çok sayıda DSL bağlantısı ile Sunucunun bant genişliğinin tüketilmesidir.

SSL-DoS tarafında ise Karşıdaki sunucunu bant genişliği değil, İşlem gücü kendine karşı kullanılacağından, çok sayıda makinaya ve çok yüksek başarımlı saldırı sistemi olmadan da zarar verilebilmesidir. Burada saldırganın hedefi çok sayıda SSL El sıkışmasıdır...

----

static int

ssl_connect_io(struct _peer *p)

{

int ret;

ret = SSL_connect(p->ssl);

if (ret == 1)

{

g_opt.stat.total_ssl_connect++;

----ssl_connect_io(struct _peer *p)

{

int ret;

ret = SSL_connect(p->ssl);

if (ret == 1)

{

g_opt.stat.total_ssl_connect++;

Örneğin standart bir notebook'un %10-25 işlem gücü ile saniye 300 bağlantı tetiklemesi yapılabilir.

Aynı makinada birden fazla host olması saldırı tesir kesit/hızını arttırır.

Saldırının asıl tehlikeli tarafı ise bağlantının uçtan uca olması ve talep dönüşlerinin Sunucudan olması nedeniyle IDS/IPS sistemlerinin başarısının azalması...

Bu saldırıya gerçek bir çözüm olmasa da;

SSL-Renegotiation özelliği kapatılabilir (!)

|

____ Innovation Science Labs ____

|

:: LISP'in Babası Öldü...

LISP Programlama dili, özellikle Yapay Zeki Tasarımı içeren sistemlerde kullanılıyor (Örneğin Kasparov ile Satranç karşılaşması yapan Deep Blue'da...)

McCarthy'nin, MIT ve Stanford Üniversitesinde (SAIL) yapay zaka araştırmaları için geliştirdiği dil yaygın olarak kullanılmakta.

http://www.paulgraham.com/rootsoflisp.html

|

____ Innovation Science Labs ____

|

Kaydol:

Yorumlar (Atom)